|

Приветствую Вас Гость | RSS |

Главная Главная   Регистрация Регистрация  Вход Вход |

| ||||

|

Принцесса и лягушка / The Princess and the Frog (2009/DVDScr/1400Mb/700Mb)

Принцесса и лягушка / The Princess and the Frog (2009/DVDScr/1400Mb/700Mb) Против течения (2004) 2xDVD5

Против течения (2004) 2xDVD5 Город у ручья / Blood Creek / Town Creek (2009/DVDRip)

Город у ручья / Blood Creek / Town Creek (2009/DVDRip) Разверстые могилы / Open Graves (2009) HDRip

Разверстые могилы / Open Graves (2009) HDRip X-Men Origins: Wolverine (2009/PC/RUS/Repack/3.75Gb)

X-Men Origins: Wolverine (2009/PC/RUS/Repack/3.75Gb) Про любоff (2010/DVDRip/700Mb)

Про любоff (2010/DVDRip/700Mb) Буратино (2009) DVDRip

Буратино (2009) DVDRip Time Shift (RUS)

Time Shift (RUS) Вокруг света за 80 дней / Around the World in 80 Days (2004) BDRip 720p

Вокруг света за 80 дней / Around the World in 80 Days (2004) BDRip 720p Дипломат / False Witness (The Diplomat) (2008) DVDRip

Дипломат / False Witness (The Diplomat) (2008) DVDRip Call of Duty Modern Warfare 2: SevLan AntiCheat (2010/RUS/Rip)

Call of Duty Modern Warfare 2: SevLan AntiCheat (2010/RUS/Rip) Star Trek: Elite Force 2 (2003/RUS/ENG/RePack)

Star Trek: Elite Force 2 (2003/RUS/ENG/RePack) Alliance: Future Combat (PC/FULL/RUS)

Alliance: Future Combat (PC/FULL/RUS) Антология: Red Faction (2010/RUS)

Антология: Red Faction (2010/RUS) Пропащие ребята 3: Жажда / Lost Boys: The Thirst (2010/HDRip/1400Mb)

Пропащие ребята 3: Жажда / Lost Boys: The Thirst (2010/HDRip/1400Mb) Терминатор: Да придёт спаситель [Режиссерская версия] (2009) DVDRip

Терминатор: Да придёт спаситель [Режиссерская версия] (2009) DVDRip Lionheart: Kings' Crusade (2010/ENG/RUS)

Lionheart: Kings' Crusade (2010/ENG/RUS) Ка-50 - Черная акула v.1.02 (2008/RUS/RePack by Arow & Malossi)

Ка-50 - Черная акула v.1.02 (2008/RUS/RePack by Arow & Malossi) Макс Манус: Человек войны / Max Manus (2008) HDRip

Макс Манус: Человек войны / Max Manus (2008) HDRip Меня зовут Брюс / My name is Bruce (2008/DVDRip/700Mb/1400Mb)

Меня зовут Брюс / My name is Bruce (2008/DVDRip/700Mb/1400Mb) Безумный Спецназ (2009) DVDRip 2009

Безумный Спецназ (2009) DVDRip 2009 Transformers. Revenge of the Fallen (2009/RUS/RePack by R.G.Spieler)

Transformers. Revenge of the Fallen (2009/RUS/RePack by R.G.Spieler) Хороший, плохой, долбанутый / Joheunnom nabbeunnom isanghannom (2008) DVDRip / DVD5

Хороший, плохой, долбанутый / Joheunnom nabbeunnom isanghannom (2008) DVDRip / DVD5 Одноклассники / Grown Ups (2010) BDRip 720p

Одноклассники / Grown Ups (2010) BDRip 720p Отчаянный мститель / Born to Raise Hell (2010) SATRip

Отчаянный мститель / Born to Raise Hell (2010) SATRip Lost Planet 2 (2010/RUS)

Lost Planet 2 (2010/RUS) Бродяга Генри Ли Лукас / Drifter: Henry Lee Lucas (2009) DVDRip

Бродяга Генри Ли Лукас / Drifter: Henry Lee Lucas (2009) DVDRip The Swarm / Симбионт (2008/RUS/RePack by mefist00)

The Swarm / Симбионт (2008/RUS/RePack by mefist00) UFC Undisputed 2010 (2010/EUR/FullISO/ENG/PSP)

UFC Undisputed 2010 (2010/EUR/FullISO/ENG/PSP) Scrapland (2005/RUS/RePack by Fenixx)

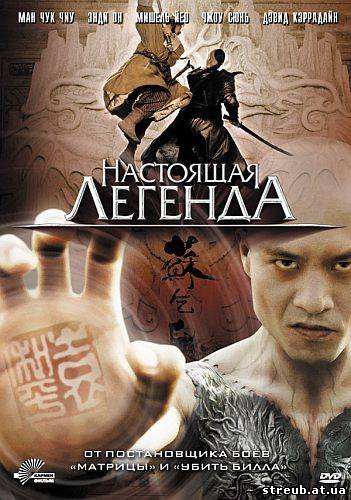

Scrapland (2005/RUS/RePack by Fenixx) Настоящая легенда / Su Qi-Er (2010) DVDRip

Настоящая легенда / Su Qi-Er (2010) DVDRip Токийская полиция крови / Tokyo Gore Police (2008/DVDRip/2100Mb)

Токийская полиция крови / Tokyo Gore Police (2008/DVDRip/2100Mb)

| ||||||||||||||||||||||||||||||||||||||

Стойбат-мы строим для вас!© Все права на материалы принадлежат их правообладателям. |